Thomas Haase, Leiter Penetration Test & IT Forensic, Telekom MMS

Cyber Resilienz beschreibt die Fähigkeit eines Unternehmens, trotz unerwünschter Ereignisse, kontinuierlich das beabsichtigte Ergebnis einer widerstandsfähigen IT-Infrastruktur zu erzielen. Im Rahmen des nachfolgenden Artikels möchte ich das Thema mit einem Erfahrungsbericht aus der Praxis abgleichen.

Das unerwünschte Ereignis ist in diesem Fall die Vernichtung der bestehenden Infrastruktur in einer deutschen Ortschaft im Kreis Ahrweiler durch die Flut im Juli 2021. Betroffen sind viele Unternehmen. In diesem Bericht konzentriere ich mich auf zwei Unternehmen – ein Hotel und einen Handwerksbetrieb. Beide setzen IT für die Produktion bzw. Erbringung von Dienstleistung als Unterstützung ein. Ich konzentriere mich in meinen Ausführungen auf die Abhängigkeit von Daten und deren Rettung und warum diese ein zentrales Element bei der Cyber-Resilienz spielen.

Nach der Flut und den damit verbunden Wasserschäden an den Geräten in den Firmen liegen die Prioritäten insbesondere zu Beginn auf anderen Dingen, als sich um die Datensicherung zu kümmern. Auch die Erkenntnis, welches Ausmaß ein möglicher Verlust von Daten für das Unternehmen haben kann, liegt gerade bei Unternehmen, die weniger IT-affin sind, nicht im Fokus. Das ist verständlich, wenn Maschinen und Material komplett zerstört sind, erscheinen Kundenlisten, Rechnungen usw. nicht mehr so wichtig. Dazu kommt das traumatische Erlebnis. Viele betroffene Menschen empfinden Ohnmacht und müssen die Geschehnisse erst verarbeiten.

Vorwegnehmen kann ich, dass beide Unternehmen trotz des Ausfalls der kompletten technischen Infrastruktur und fast keiner vorhandenen Datensicherung wieder arbeitsfähig sind und ihre Dienstleistung bzw. Produktion wieder aufgenommen haben. Erreicht werden konnte dies trotz der schlechten Ausgangssituation durch drei Schritte.

1. Einen kühlen Kopf bewahren: Sichtung und Bestandsaufnahme

Zuerst musste ich mir einen Überblick verschaffen. Ich ordnete die gerettete Hardware und Software. Dazu gehörten insbesondere USB-Sticks, Festplatten, usw. hinzu kamen Passwortlisten auf Papier (ja, die gibt es immer noch), Lizenzen, Verträge und weitere Dokumente. Mir wurden die teilweise komplett mit Schlamm bedeckten Rechner auf einem Anhänger übergeben sowie eine Tüte mit eingesammelten USB-Sticks und Festplatten in die Hand gedrückt.

Danach erstellte ich mit den Besitzer*innen der Geräte in einer ruhigen Minute eine Liste. Auf dieser dokumentierten wir die Daten, welche die betroffenen Unternehmen bislang geschäftlich genutzt hatten. Ich ließ mir ihren Arbeitsalltag schildern und konnte so zu den einzelnen Arbeitsschritten mögliche Datenquellen zusammentragen. Am Ende wurde diese Liste der Datenquellen gemeinsam noch einmal durchgegangen und um fehlende Tools, usw. ergänzt. So hatte ich im ersten Schritt eine Liste mit möglichen Datenquellen erzeugt.

2. Was ist wichtig: Überblick verschaffen und Prioritäten setzen

Anhand der zuvor erstellten Liste erfolgt nun eine Zuordnung der Daten zu den vorhandenen Assets, auf welchen sich die Daten in der Vergangenheit befanden. Parallel dazu, findet eine Priorisierung der einzelnen Daten und der Bestimmung von deren Kritikalität für das Weiterbestehen der Firma statt. Neben den Daten von Kund*innen, waren hier insbesondere die aktuellen Verbindlichkeiten und Außenstände gegenüber Lieferanten und Banken wichtig. Glücklicherweise stellte sich heraus, dass viele der Informationen in Form von E-Mails noch beim Provider gespeichert waren und zur Buchhaltung auf eine Cloud Lösung zurückgegriffen werden konnte.

Für den Handwerksbetrieb wurde des Weiteren eine Vielzahl von Skizzen und Entwürfen als besonders wichtig eingestuft. Hier lag das Ergebnis jahrelanger Arbeit unter einer dicken Schicht von Schlamm begraben. Anhand der Kritikalität habe ich im nächsten Schritt eine Einteilung vorgenommen, welche Daten ich versuchte, selbst zu retten und welche ich an eine dafür spezialisierte Firma übergeben wollte.

3. Langsam und genau: Daten retten

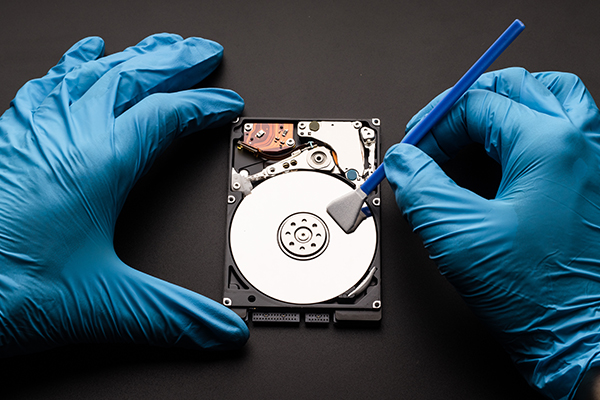

Erst nach dieser Vorbereitung ging es an die Wiederherstellung und Rettung der Daten. Hierzu wurden die Festplatten ausgebaut und, wenn diese noch nicht getrocknet waren, zum Trocknen weggelegt. Einige Laptops und USB-Sticks waren trocken geblieben, mit diesen startete ich. Die USB-Sticks und externen Festplatten konnten nach einer groben Reinigung mit destilliertem Wasser direkt ausgelesen und gesichert werden. Von den neun Festplatten hatte sich eine „verabschiedet“, die acht anderen konnten gesichert werden. Auch hier wurden die Kontakte der Festplatte gereinigt, der Schlamm vorsichtig nach und nach abgetragen. Eine Festplatte hatte ich zur Datenrettung an eine darauf spezialisierte Firma gegeben. Leider konnte auch sie nur eine sehr geringe Anzahl der Daten retten. Nicht zu unterschätzen ist die Anzahl der Daten, welche dann auf dem dafür eingerichteten Laptop eingespielt wurden. Allein die Suche und Recherche der wirklich relevanten Daten gestaltete sich sehr umfangreich. Da ich aber die Liste mit den Prozessen und zugehörigen Daten hatte, konnte ich gezielt nach Informationen suchen und die alltäglichen Arbeitsprozesse kurzfristig wiederherstellen.

Als ein größeres Problem stellte sich die Wiederherstellung älterer Programme heraus, da einige Skizzen und Zeichnungen nur mit älteren Programmversionen liefen. Während die Standardprogramme über Internet sehr schnell wieder hergestellt werden konnten, gestaltete sich das Vorgehen bei der branchenspezifischen Spezialsoftware deutlich komplizierter. Am Ende konnte diese aber mit einigem Kostenaufwand eingespielt werden. Anhand dieser Erfahrungen wurde eine neue Backup-Strategie, welche die älteren Programmversionen berücksichtigt, entwickelt und aufgesetzt. Grundlegend kann man davon ausgehen, dass Hardware in den meisten Fällen ersetzt werden kann oder in der Mehrheit der Fälle eine Versicherung für den entstandenen Schaden aufkommt.

Eine viel größere Herausforderung stellen die Daten der Unternehmen dar, welche am Ende für das Überleben der Firmen entscheidend sein könnten. Während es in der Praxis sehr häufig vorkommt, dass Unternehmen keinen Überblick haben, welche IT-Systeme sie im Unternehmen einsetzen, haben deutlich mehr Unternehmen keine Übersicht, welche Daten sie nutzen bzw. erheben und welche Abhängigkeiten bestehen. Allein sich mit dieser Thematik zu beschäftigen, sich deren Relevanz ins Bewusstsein zu rufen und entsprechende Übersichten bzw. Konzepte umzusetzen, kann die Resilienz deutlich erhöhen. So gehen die beiden, in diesem Beitrag beschriebenen Firmen, aufbauend auf der neu aufgesetzten Infrastruktur und der teilweise neu umgesetzten Backup-Strategie deutlich resilienter aus dieser Krise hervor.

Nun zu dem oft geäußerten Kommentar: „Kein Backup – kein Mitleid!“ In beiden Unternehmen wurden unterschiedliche Teile einer Backup-Strategie umgesetzt. So befanden sich Datensicherungen an unterschiedlichen Orten, welche aber durch die vollständige Überflutung nicht mehr auffindbar waren.

Krisenmanagement beginnt jetzt! Unsere Leistungen für Ihr Business Continuity Management:

Thomas Haase, Leiter Penetration Test & IT Forensic, Telekom MMS

Thomas Haase ist Penetrationstester in den Bereichen Web-, Mobile- und Embedded Security und seit 2004 Leiter der „Certified Security“ bei Telekom MMS, die Teil der Einheit für Penetrationstests von Telekom Security ist. Seine Schwerpunkte sind Infrastructure and Application Security, Penetrationstests und Source Code Analysen. Außerdem engagiert er sich als Dozent für verschiedene Bildungseinrichtungen im Bereich Security Awareness und Hacking. Er ist zertifiziert als ISO27001 Lead Auditor, Certified Ethical Hacker und TeleTrusT Information Security Professional (TISP).

Ob Digitalisierungsexpert*in, Werkstudent*in oder Schülerpraktikant*in – Hier berichten unsere Gastautoren aus ihrem Alltag.