Attila Misota, Digital Integrity Solutions bei Telekom MMS

Microsoft hat seit seinen Anfängen als Anbieter von Office-Produktivitätssoftware einen langen Weg zurückgelegt. War Windows einst nur als Betriebssystem und für seine Office-Produkte wie Word und Excel bekannt, startete mit der M365-Anwendungssuite das Umdenken und eine neue Generation von Lösungen trat zum Vorschein. Diese ermöglichen Cloud-basiert ein besseres und effektiveres Arbeiten.

Und tatsächlich lieben die Nutzer*innen M365 für den einfachen Austausch in ihren Projekten, das gemeinsame Arbeiten und Lernen. Die verschiedenen Plattformen zur Kollaboration, zum Wissensmanagement und zur Datenverwaltung erfreuen sich großer Beliebtheit.

Durch das Angebot einer kompletten Suite von IT-Lösungen will sich Microsoft als Marktführer im Unternehmensbereich etablieren, doch es gibt viele kontroverse Diskussionen, ob Microsoft datenschutzkonform (genug) arbeitet und die Bemühungen im Security-Bereich ausreichen.

Lassen Sie uns in diesem Beitrag einen Blick auf den Datenschutz und die Security-Landschaft bei Microsoft werfen!

Security, Datenschutz und Governance – Microsoft zieht nach

Ob die Video-Telefonie über MS Teams oder das gemeinsame Arbeiten an einer PowerPoint-Präsentation, die M365-Anwendungssuite ist aus dem Arbeitsalltag vieler Unternehmen nicht mehr wegzudenken. Sie vertrauen auf die Services aus dem Hause Microsoft, aber gerade deshalb trägt das Unternehmen auch eine große Verantwortung für die Sicherheit und Zuverlässigkeit seiner Anwendungen.

Microsofts Wandel spiegelt die Erkenntnis des Unternehmens wider, dass ein wachsender Bedarf an umfassenden IT-Lösungen für Unternehmen besteht. Gleichzeitig verlassen sich Unternehmen zunehmend auf die digitalen Technologien, obwohl sie dem Risiko von Cyberangriffen und Datenschutzverletzungen ausgesetzt sind. Microsoft nimmt sich dieser Themen an, indem es in den letzten Jahren das Angebot um Lösungen in den Bereichen Security, Datenschutz und Governance erweitert hat.

Die Sicherheitslösungen von Microsoft sollen Unternehmen helfen, ihre Daten zu schützen und unbefugten Zugriff zu verhindern. Darüber hinaus sollen die Compliance-Produkte von Microsoft Unternehmen bei der Einhaltung gesetzlicher Vorschriften unterstützen und sicherstellen, dass Daten ordnungsgemäß verwaltet werden.

Kann Microsoft überhaupt Datenschutz?

M365 verbindet. Daraus ergibt sich eine wachsende Beliebtheit und hohe Nutzerzahlen, die gleichzeitig zu kontroversen Diskussionen führen. Wie datenschutzkonform arbeitet Microsoft? Können Unternehmen den Produkten vertrauen?

Tatsächlich verfolgt Microsoft das Ziel, für den gesamten Security Stack verschiedene IT-Sicherheits- und Governance-Features anzubieten, mit denen Unternehmen gegenüber internen und externen Angriffen geschützt werden. Microsoft-Begeisterte sollen von einem umfassenden Schutz von der Datei über das Endgerät, der Identität des Nutzers bis hin zur gesamten Organisation und damit des gesamten Unternehmens profitieren.

Um zu verstehen, wie dieser Schutz gewährleistet werden soll, sind zwei Datenarten zu betrachten: auf der einen Seite die Kundendaten und auf der anderen Seite die Diagnosedaten wie etwa Verarbeitungsdaten, Telemetriedaten, Funktionsdaten.

Bei den Kundendaten entscheidet der Kunde selbst, welche Daten verarbeitet werden und wo diese gespeichert sind. Für Länder im Geltungsbereich der DSGVO wird deshalb der Speicherort Europa oder des jeweiligen Landes empfohlen.

Herausfordernd ist hingegen das Thema Diagnosedaten wie etwa Telemetriedaten und Funktionsdaten, die im ersten Verarbeitungsschritt Personenzug aufweisen und pseudonymisiert in den USA durch Microsoft verarbeitet werden. Hier hat Microsoft aber deutlich nachgebessert und insbesondere an der Dokumentation gearbeitet. Es gibt einige Argumente, die die Diskussion über die Rechtsgrundlage der Datenverarbeitung einem Ergebnis zuführen.

Per se sollte Microsoft zugutegehalten werden, dass das Unternehmen dem Datenschutz und der Informationssicherheit einen sehr hohen Stellenwert beimisst, was sich unter anderem in der engen Zusammenarbeit mit den Datenschutzaufsichtsbehörden zeigt.

Selbst im Bereich der Thematik Schrems-II-Urteil und CLOUD Act zeichnet sich derzeit eine Lösung ab, sodass ein Angemessenheitsbeschluss der Europäischen Kommission näher rückt.

In allen anderen Bereichen mit Datenschutzbezug durch die Nutzung der M365 Familie, etwa bezogen auf die eigenen Mitarbeiter, stellt Microsoft umfangreiche Tools und Einstellungsmöglichkeiten zum Schutz der Betroffenen zur Verfügung. Die korrekte Nutzung und Einstellung liegt hier jedoch beim Verantwortlichen und nicht bei Microsoft. Die erforderlichen Einstellungen im Tenant sind am Ende abhängig von den Datenschutzrisiken und den ihnen gegenüberstehenden Maßnahmen. Im Bereich der Informationssicherheit entsprechen nach Aussagen von Microsoft alle Verarbeitungen den Anforderungen der ISO 27001, ISO 27002 und ISO 27018.

Warum braucht es eine Datenschutzfolgenabschätzung (DSFA)?

Um die Risiken beim Einsatz von Microsoft zu ermitteln und zu bewerten, braucht es eine Datenschutzfolgenabschätzung (Data Protection Impact Assessment, DPIA). Sie hilft Organisationen, die Risiken für die von ihnen verarbeiteten personenbezogenen Daten natürlicher Personen zu ermitteln und zu bewerten und ist eine Anforderung der Datenschutzgrundverordnung (DSGVO).

In der DSFA sollten Unternehmen beispielsweise die Abstellung derjenigen Connected Services festhalten, die nicht zwingend notwendig sind. Andere Services können eingeschränkt werden. Grundsätzlich empfiehlt sich ein genauer Blick darauf, welche Daten überhaupt verarbeitet werden.

Wenn Sie M365 nutzen, hat die Durchführung einer Datenschutzfolgenabschätzung erste Priorität. Ermitteln Sie, welche Services genutzt und welche Daten verarbeitet werden und schreiben Sie die Informationen nieder. Im Anschluss entscheiden Sie darüber, welche der Services Sie abstellen oder verändern müssen sowie welche technischen/organisatorischen Maßnahmen sie noch ergreifen müssen. Halten Sie die Entscheidungen in einem schriftlichen Bericht fest, den Sie im Falle einer Anfrage der Datenschutzaufsichtsbehörde vorweisen können.

Best Practice: Datenschutz-Tipps für Microsoft

- Klassifizieren Sie Ihre Daten!

- Schulen Sie Ihre Mitarbeitenden, an welchen Orten welche Daten abgelegt werden können!

- Nutzen Sie Verschlüsselungen wie beispielsweise die zwei Verschlüsselungsmethoden von Microsoft selbst oder Methoden von einem Drittanbieter!

Meetings reduzieren, effizienter arbeiten und weniger Ausfallzeiten mit Microsoft 365

Wir unterstützen Sie beim bestmöglichen Einsatz.

Wie Unternehmen die Microsoft-Security-Landschaft hilft

In den letzten Jahren hat Microsoft große Anstrengungen unternommen, um die Sicherheit seiner Produkte und Dienste zu verbessern. Infolgedessen war die Sicherheitslandschaft von Microsoft noch nie so gut wie heute. Im Webinar werfen wir einen Blick auf einige der Möglichkeiten, wie die Sicherheitslandschaft von Microsoft Unternehmen hilft.

Microsoft365-Produkte und -Dienste unterstützen Unternehmen dabei, ihre Sicherheitslage zu verbessern. Die sogenannten Windows Defender bieten Ihnen beispielsweise die Möglichkeit, ausgeklügelte Angriffe zu erkennen und darauf zu reagieren.

Welche Angriffsszenarien via Microsoft müssen berücksichtigt werden?

Wer sich vor Angriffen schützen will, muss verstehen wie Angreifende bei einer Attacke vorgehen.

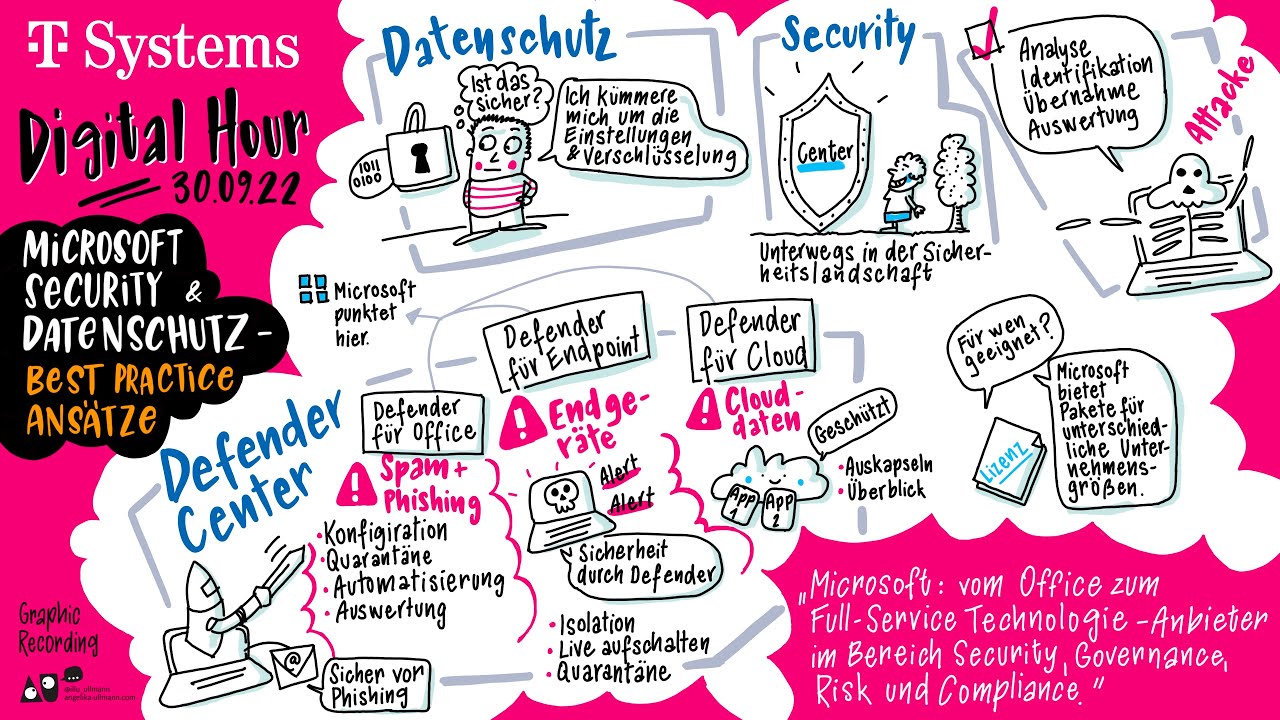

Die Grafik zeigt, dass Angreifer mit einer Analyse starten. Sie schauen sich die Prozesse im Unternehmen an, ermitteln, wie die Mitarbeitenden arbeiten und wo sie arbeiten. Sie analysieren, wann Mitarbeitende bestimmter Positionen im Unternehmen anwesend sind und wann nicht. In dieser Phase geht es den Angreifenden darum, Routinen kennenzulernen, aus denen wiederum Schwachstellen ermittelt werden können.

Sind die Schwachstellen im Unternehmen bekannt, werden sie ausgenutzt und die Angreifenden erhalten Zugriff aufs System. Im nächsten Schritt folgt die Übernahme des Systems und die Ausweitung auf weitere Systeme. Dabei versucht der Angreifende so lange wie möglich im System unentdeckt zu bleiben. Zu guter Letzt folgt nach dem Angriff noch die Auswertung der gewonnen Daten, um entsprechende Informationen gegen das Unternehmen einzusetzen.

Hacker suchen ständig nach neuen Wegen, um an sensible Informationen zu gelangen und Unternehmen müssen proaktiv handeln, um sich zu schützen. Hier kommt die Microsoft Sicherheitslandschaft ins Spiel. Um Unternehmen vor Angriffen zu schützen, setzt Microsoft sogenannte Defender ein.

Microsoft Security im Überblick

In der untenstehenden Grafik sehen Sie, dass Microsoft auf verschiedene „Defender“ setzt, welche auf die Security einzahlen.

Microsoft Security across the attack chain:

Im Folgenden wollen wir uns als Beispiele den Defender for Office 365, den Defender for Endpoint und den Defender for Cloud Apps näher anschauen.

Defender for Office

Der Defender for Office regelt alle Themen rund um Outlook, Anti-Spam, Anti-Phishing und Anti-Schadsoftware. Er bietet Schutz für alle eingehenden E-Mails, die verarbeitet werden, inklusive deren Links und Anhänge. Der Defender ermöglicht das Einstellen von Routinen bzw. Richtlinien sowie Zustellungen. Auf diese Weise kann eine dynamische Zustellung erfolgen, bei der E-Mails im Postfach der Mitarbeitenden ankommen, aber der Anhang zunächst geprüft und erst nach der Prüfung freigegeben wird.

Stellen Sie sich beispielsweise vor, eine E-Mail mit schadhaftem Inhalt wird versendet. Sie enthält einen Phishing-Link sowie maliziösen Anhang. Nun kommt der Defender ins Spiel: er fängt die E-Mail ab und schickt dem Security Administrator eine Information darüber im Defender Portal. Dem Security Administrator werden nun eine Untersuchung und eine Vorfallsmeldung von einer „Quarantined Message“ mit detaillierten Informationen angezeigt und er kann entscheiden, die E-Mail direkt aus dem Postfach des Empfängers zu löschen, falls sie dort gelandet ist.

Im Portal des Defender for Office können viele verschiedene Bedrohnungsrichtlinien konfiguriert werden.

Tipp: Der Defender bietet eine Textsimulation an, mit der Sie die Möglichkeit haben, eigene Phishingmails zu versenden und eigene Security Awareness Maßnahmen durchzuführen. Per se sind diese gut, wenn sie auch nicht an die Qualität outgesourcter Attacken herankommen. Werfen Sie trotzdem gern mal einen Blick darauf oder testen Sie die simulierten Phishingmails. Als Ergebnis erhalten Sie nach dem Versand eine Analyse darüber, wie die Empfängerliste mit der E-Mail umgegangen ist.

Defender for Endpoint

Der Defender for Endpoint visualisiert Ihnen, wie das Security Niveau der Endpunkte aussieht. Diese Endpunkte bzw. Endgeräte können zum Beispiel ein Handy, ein PC oder ein Tablet sein. Als Ergebnis der Visualisierung erhalten Sie von Defender of Endpoint einen aktuellen Status dargestellt, der Auskunft darüber gibt, ob zum Beispiel alle Geräte das aktuelle Patch-Level haben. Probleme werden mit einem Score von niedrig, mittel und hoch bewertet.

Der Defender dient zur Vorbeugung: Als Folge der Visualisierung können Geräte gehärtet werden, oder Sie blocken z.B. USB Sticks oder verschiedene Anwendungen.

Falls nun also ein Angreifer auf das System kommt, ist dieses so eingeschränkt, dass kein Schaden angerichtet werden kann, weil er sich nicht weiter ausbreiten kann. Das Ergebnis des Defender of Endpoint ist eine recht umfangreiche Automatisierung. Fallen dem Defender beispielsweise verdächtige Dateien auf, werden diese auf allen Geräten direkt gescannt und dann ausgeschlossen. Sollte ein sehr großes Risiko von der Datei ausgehen, wird das Gerät sofort isoliert. Wer sich das Vorgehen genau anschauen möchte, findet eine DEMO in dem oben eingebundenen Video.

Microsoft Defender for Cloud Apps

Beim Defender for Cloud Apps handelt es sich um eine Art Cloud Discovery. Sie bietet eine Übersicht über die eingesetzten Cloud Applikationen, die insgesamt im Unternehmen erworben werden können. Dazu erfolgt eine Auswertung des Proxy-Servers sowie der Logdateien und Sie bekommen eine Auswertung zu den Bewegungen bzw. zum Verhalten von Nutzer*innen. Der Defender ermöglicht auf diese Weise ein Monitoring der Belegschaft, um zu schauen, ob sie sich sicherheitskonform verhalten.

Die meisten Unternehmen wissen gar nicht, welche Cloudanwendungen ihre Belegschaft im Einsatz hat, denn für Nutzer*innen ist es einfach und komfortabel, Dropbox oder Google Drive einzusetzen. Hier bietet der Defender für Cloud Apps die Sichtbarkeit über genutzte Cloudanwendungen. Diese ist eine wichtige Grundlage, um die Compliance Anforderungen umzusetzen und ggf. Anwendungen zu sperren, die nicht genutzt werden sollen. Es empfiehlt sich darüber hinaus, mit den Mitarbeitenden ins Gespräch zu gehen, Sie für die Risiken zu sensibilisieren, aber ihnen vor allem auch eine Alternative an die Hand zu geben.

Der Defender for Cloud Apps wird also zur Steuerung und Kategorisierung der Cloud-App-Landschaft eingesetzt. Unserer Einschätzung nach ist er für dieses Ziel gut aufgebaut.

Fazit: Microsoft punktet mit großen Fortschritten im Bereich Datenschutz und Security.

Bösartige E-Mails erkennen, bevor sie Ihren Posteingang erreichen, Phishing-Schutz und Tools zur Entfernung von Malware – Die Sicherheitslandschaft von Microsoft verändert sich ständig, aber eines bleibt konstant: Microsoft setzt sich dafür ein, Unternehmen beim Schutz ihrer Daten und der Stärkung ihrer Cyber Security zu unterstützen. Durch ein zielgerichtetes Angebot an Sicherheitsprodukten und -diensten sowie durch seine Investitionen in die Forschung und Entwicklung im Bereich der Cybersicherheit macht Microsoft die Welt für Unternehmen sicherer.

Wenn Sie also nach Möglichkeiten suchen, Ihre Daten zu schützen und die IT-Sicherheit zu verbessern, sollten Sie sich unbedingt ansehen, was Microsoft zu bieten hat.

Wir unterstützen Sie bei der Implementierung und Konfiguration der Lösungen. Dabei arbeiten wir nach Best Practice Ansätzen. Wenn Sie mehr darüber erfahren wollen, nehmen Sie gern Kontakt zu unserem Expertenteam auf!

Attila Misota, Business Development Manager und PreSales-Consultant

Seit 2016 ist Attila im Bereich Digital Integrity Solutions bei Telekom MMS tätig. Sein Team erbringt Beratungs-, Architektur- und Implementierungsleistungen rund um die Themen Informationssicherheit, Datenschutz und Blockchain. Zu den Schwerpunkten zählen die Implementierung und Prüfung von Datenschutz- und Sicherheitsmanagementsystemen (z.B. ISO27001), Erstellung von Sicherheitskonzepten, der Betrieb von Sicherheitslösungen, Training & Sensibilisierung von Mitarbeitern und die Beratung zur Einhaltung von Datenschutzanforderungen (z.B. EU-DSGVO) für Projekte und Organisationen.

Ob Digitalisierungsexpert*in, Werkstudent*in oder Schülerpraktikant*in – Hier berichten unsere Gastautoren aus ihrem Alltag.